Sakura Room

![]() Lien vers l’épreuve : https://tryhackme.com/room/sakura

Lien vers l’épreuve : https://tryhackme.com/room/sakura

Sommaire

Le dojo attaqué

Le OSINT Dojo a été attaqué, et a reçu une image du cybercriminel :

L’analyse des données EXIF de l’image permet de trouver un nom d’utilisateur.

exiftool sakurapwnedletter.svg

Afficher la réponse

ExifTool Version Number : 13.25

File Name : sakurapwnedletter.svg

Directory : .

File Size : 850 kB

File Modification Date/Time : 2025:11:15 14:24:02+01:00

File Access Date/Time : 2025:11:15 14:24:37+01:00

File Inode Change Date/Time : 2025:11:15 14:24:37+01:00

File Permissions : -rwxrwxrwx

File Type : SVG

File Type Extension : svg

MIME Type : image/svg+xml

Xmlns : http://www.w3.org/2000/svg

Image Width : 116.29175mm

Image Height : 174.61578mm

View Box : 0 0 116.29175 174.61578

SVG Version : 1.1

ID : svg8

Version : 0.92.5 (2060ec1f9f, 2020-04-08)

Docname : pwnedletter.svg

Export-filename : /home/S[...expurgé...]o/Desktop/pwnedletter.png

Export-xdpi : 96

Export-ydpi : 96

Metadata ID : metadata5

Work Format : image/svg+xml

Work Type : http://purl.org/dc/dcmitype/StillImage

Work Title :

Reconnaissance

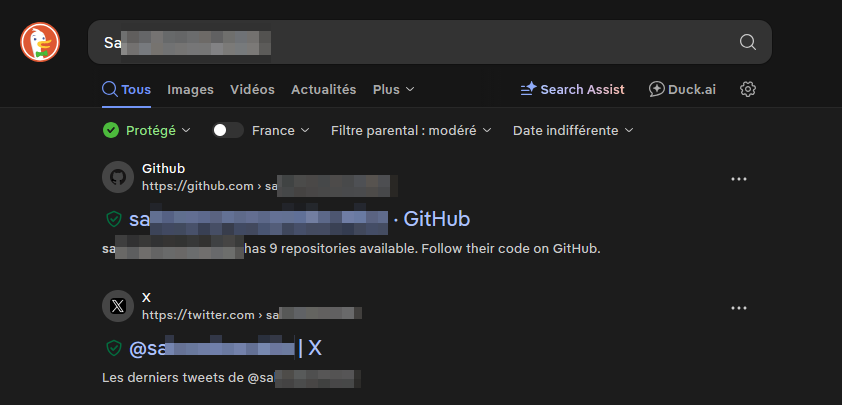

Une recherche du pseudonyme permet de trouver un compte Github et un compte X/Twitter

Montrer la capture

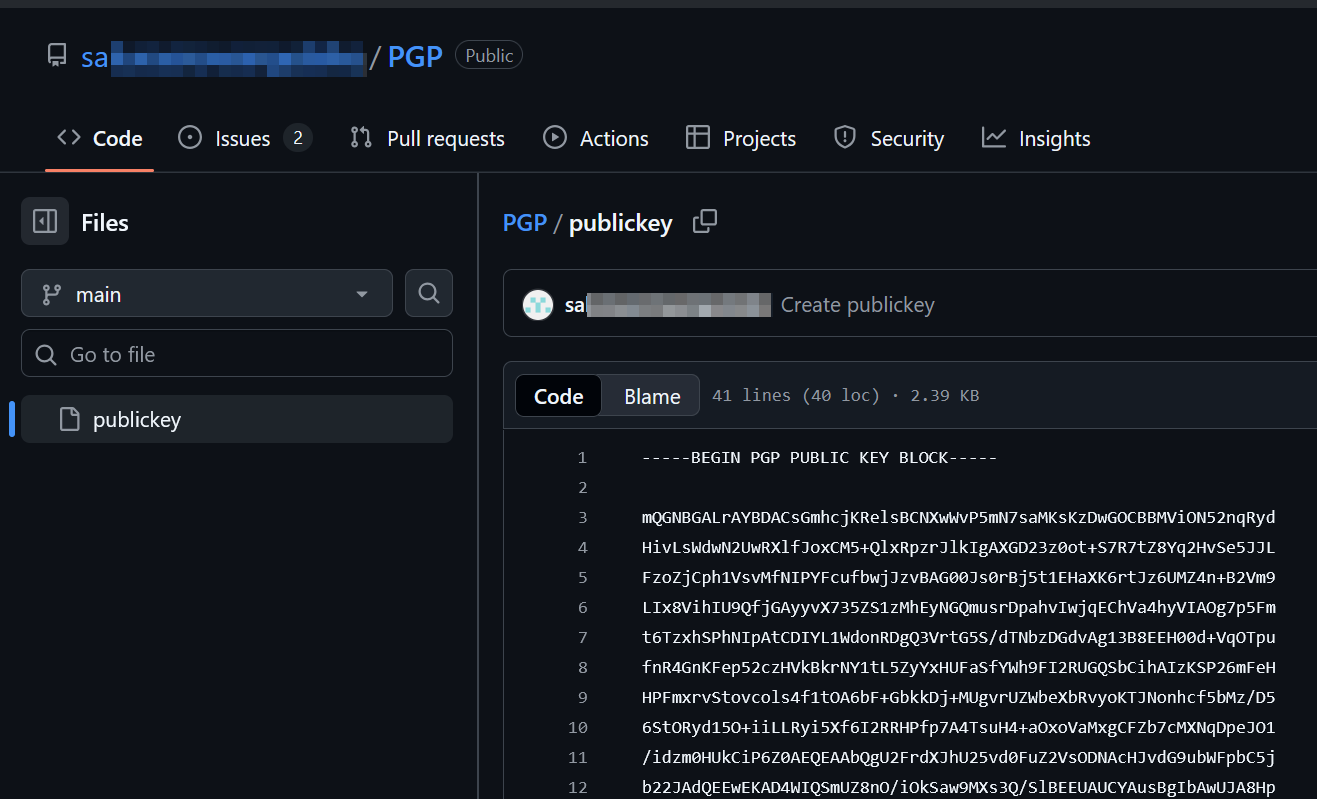

Une clé publique GPG a été déposée sur Github dans le dossier PGP de l’utilisateur.

Montrer la capture

Après avoir récupérer la clé, il est possible de trouver l’adresse mail de la personne.

gpg --show-keys cle.asc

Afficher la réponse

pub rsa3072 2021-01-23 [SC] [expired: 2023-01-22]

A6519F273BF88E9126B0F4C5ECDD0FD294110450

uid Sak[...expurgé...]@protonmail.com

sub rsa3072 2021-01-23 [E] [expired: 2023-01-22]

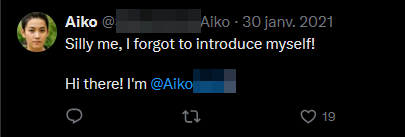

En investiguant sur le compte Twitter, un post indique un second compte sur la plateforme, mais celui-ci semble correspondre à son vrai nom :

Montrer la capture

Lever le voile

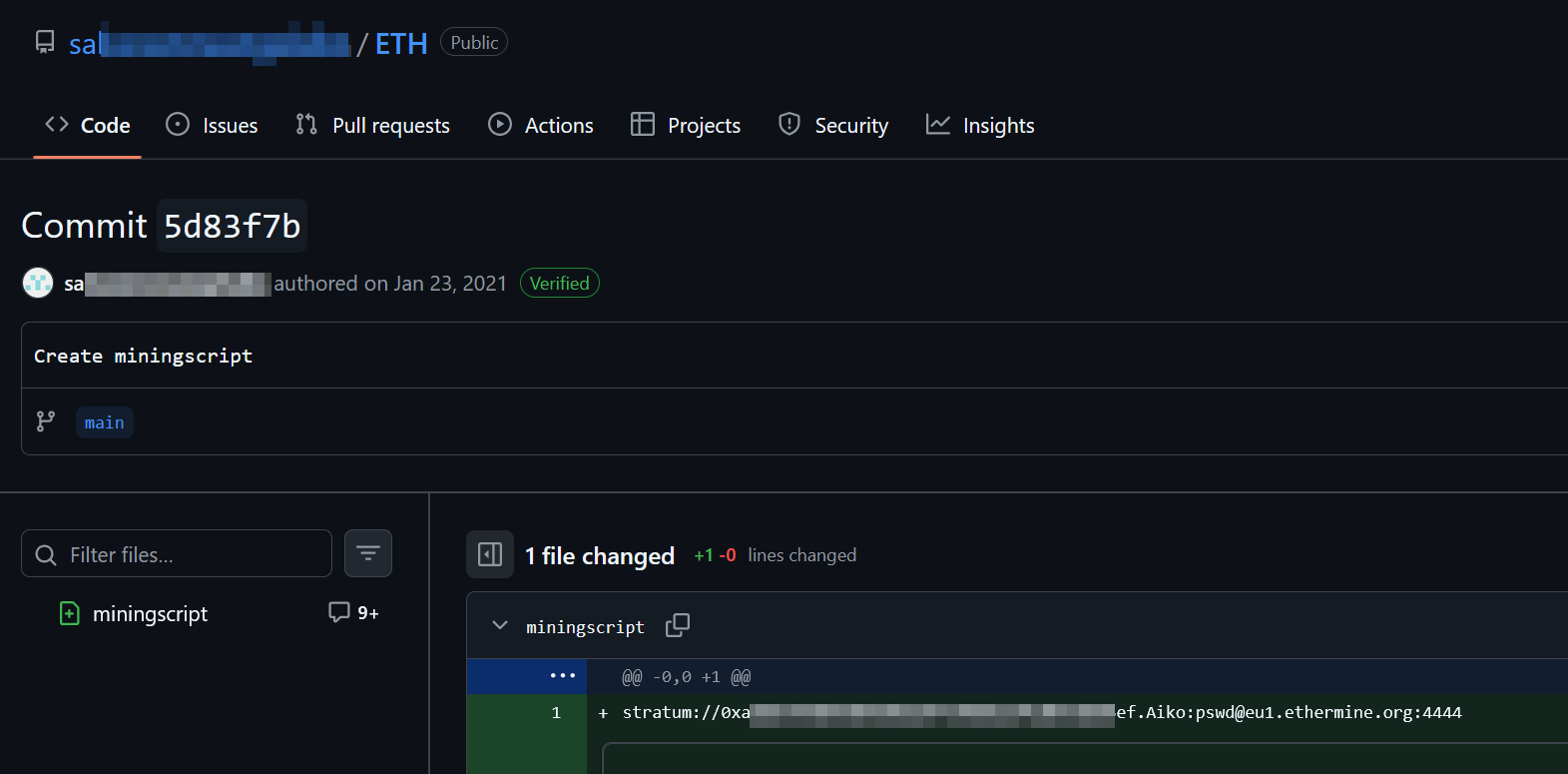

L’analyse des dépôts de l’utilisateur, et particulièrement celui intitulé “ETH” dévoile qu’il possède un portefeuille de cryptomonnaie pour l’Ethereum.

Bien que le portefeuille n’apparaisse pas à première vue, une analyse de l’historique du fichier révèle des informations cruciales.

Montrer la capture

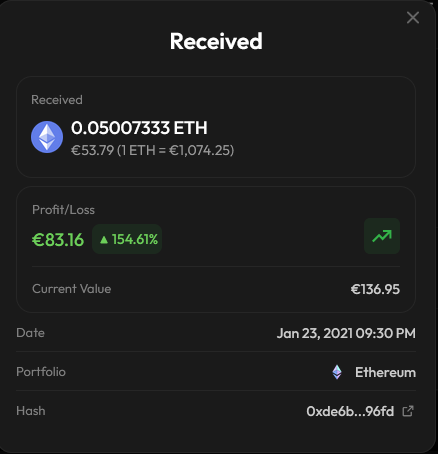

En utilisant le site coinstats.app avec l’identifiant du wallet trouvé, il est possible d’analyser l’historique des transactions du compte

Montrer la capture

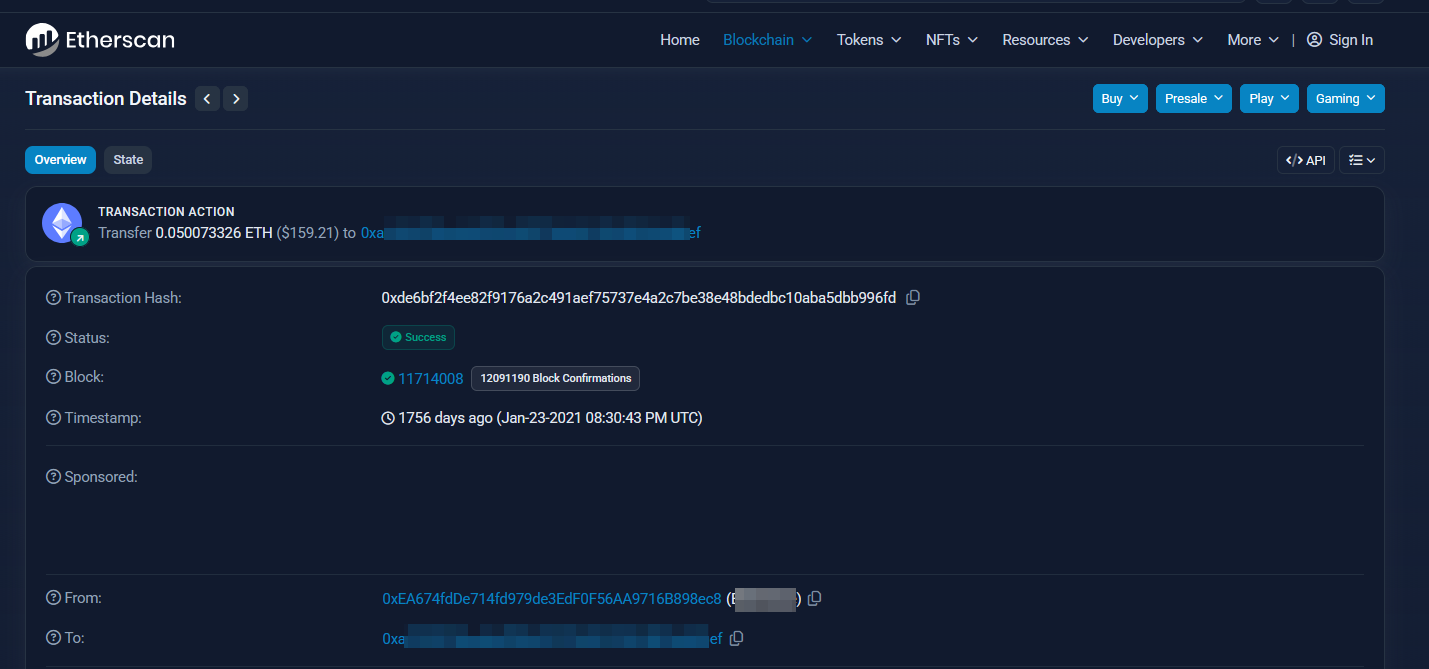

Le lien disponible au niveau du hash permet d’obtenir plus d’informations sur le site [etherscan.io] concernant l’origine des transactions.

Montrer la capture

Le site révèle également des transactions dans une autre devise UTSD qui correspond au Tether.

Moquerie

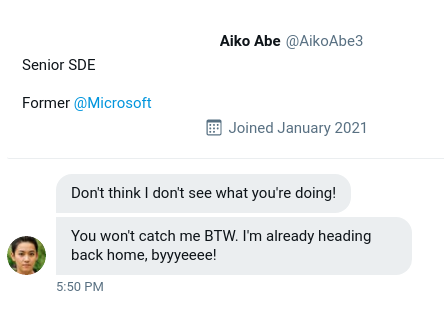

Alors que les investigations suivent leur cours, le cybercriminel envoie un message se moquant des efforts déployés pour le retrouver.

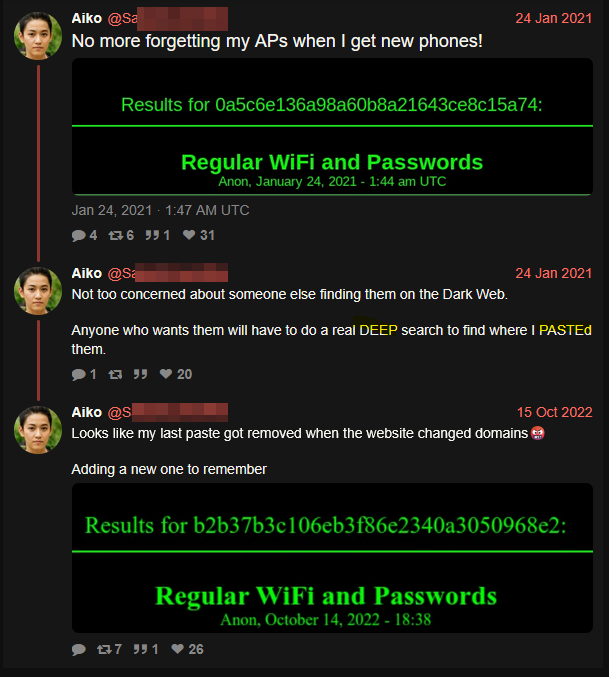

En enquêtant sur le premier compte Twitter trouvé au début des recherches, l’utilisateur indique qu’il ne se soucie plus d’oublier ses mots de passes, et semble avoir laisser un indice sur l’outil utiliser, DeepPaste, un site accessible depuis le Dark Web permettant de stocker toute sorte d’informations.

Montrer la capture

Le site ne semble plus accessible depuis un moment, et le système d’indice de TryHackMe ayant changé, il n’est plus possible de répondre à cette question de façon légitime, pas même avec un coup de main de l’assistant. Assistant qui devrait nous donner le lien : https://raw.githubusercontent.com/OsintDojo/public/main/deeppaste.png

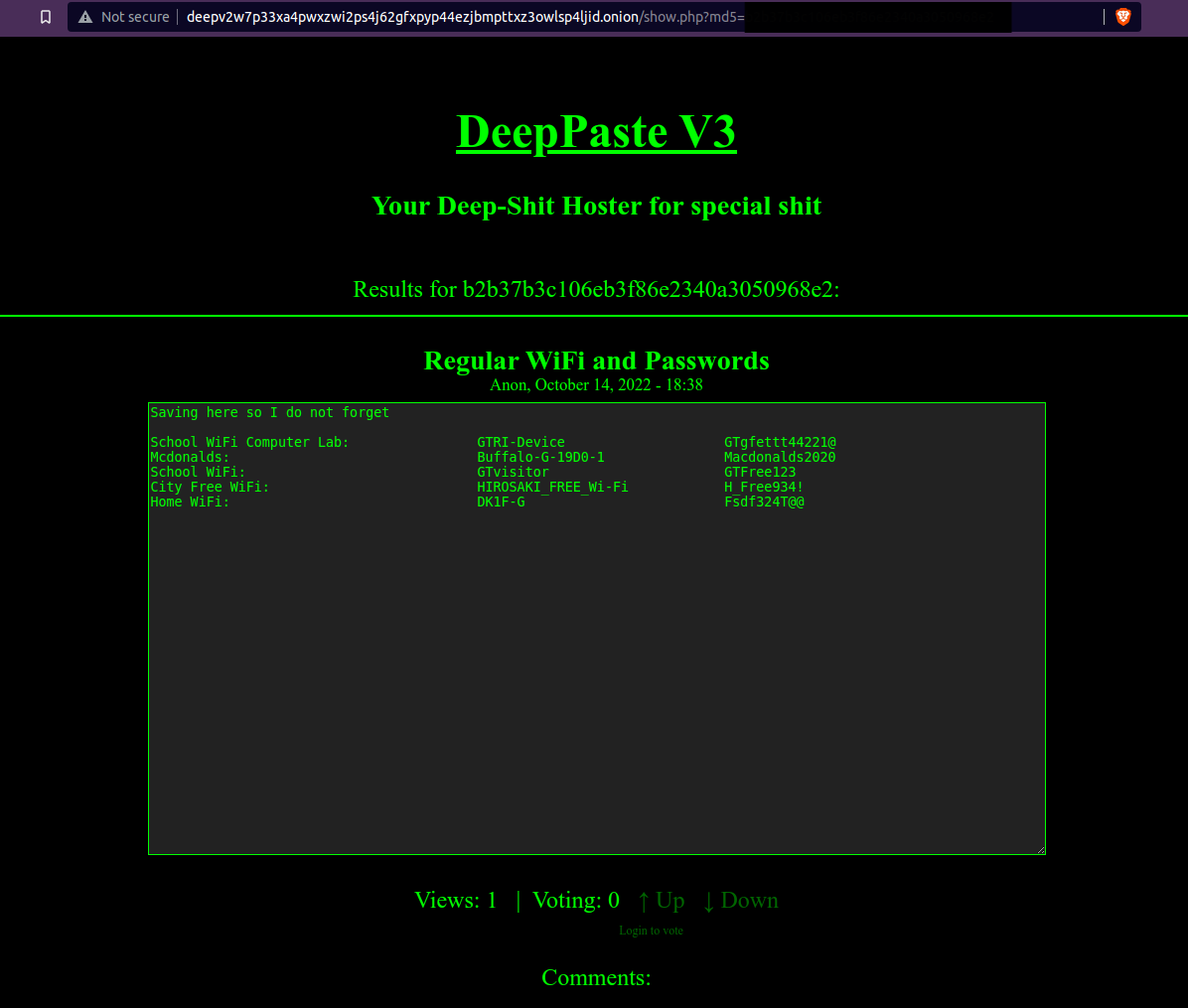

En recherchant l’identifiant md5 présent dans la seconde capture partagée par l’utilisateur dans le site DeepPaste, l’identifiant et le mot de passe de son réseau WiFi apparaissent en clair.

Montrer la capture

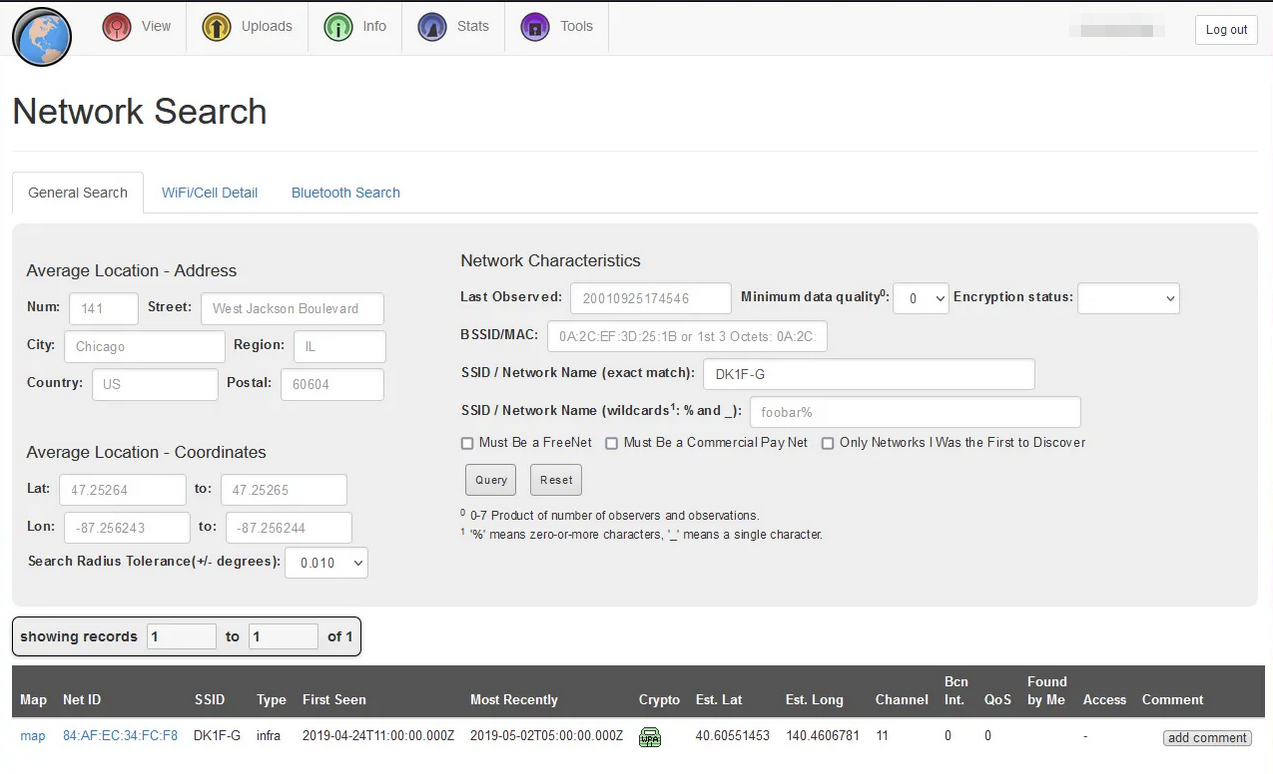

Une rapide recherche de type “find BSSID” permet de trouver le site wigle.net capable de retrouver un BSSID à partir d’un SSID (DK1F-G ici)

Montrer la capture

A la maison

Sur son compte Twitter, le hacker indique qu’il est sur le point d’embarquer pour un vol, avec une photo à l’appui

Checking out some last minute cherry blossoms before heading home! pic.twitter.com/pSDh77MbtS

— Aiko (@SakuraLoverAiko) January 24, 2021

En copiant le lien de la photo dans un outil de recherche d’image, comme celui de Google Images, et en focalisant la recherche sur l’obélisque visible au loin, il semblerait que le hacker était à Washington DC

Montrer la capture

L’aéroport le plus proche de ce monument est l’aéroport national Ronald Reagan

Afficher une carte plus grande

Le cyberattaquant indique ensuite être en escale dans un aéroport, nouvelle photo à l’appui.

My final layover, time to relax! pic.twitter.com/ZSdw9dLEH2

— Aiko (@SakuraLoverAiko) January 25, 2021

L’escale semble avoir lieu à l’aéroport international de Tokyo-Haneda

Montrer la capture

Afficher une carte plus grande

Finalement, le hacker poste une nouvelle image indiquant s’approcher de chez lui. On peut y distinguer une petite île sur la gauche et un lac dans la partie inférieure droite.

Sooo close to home! Can't wait to finally be back! :) pic.twitter.com/DZZwDziGkE

— Aiko (@SakuraLoverAiko) January 25, 2021

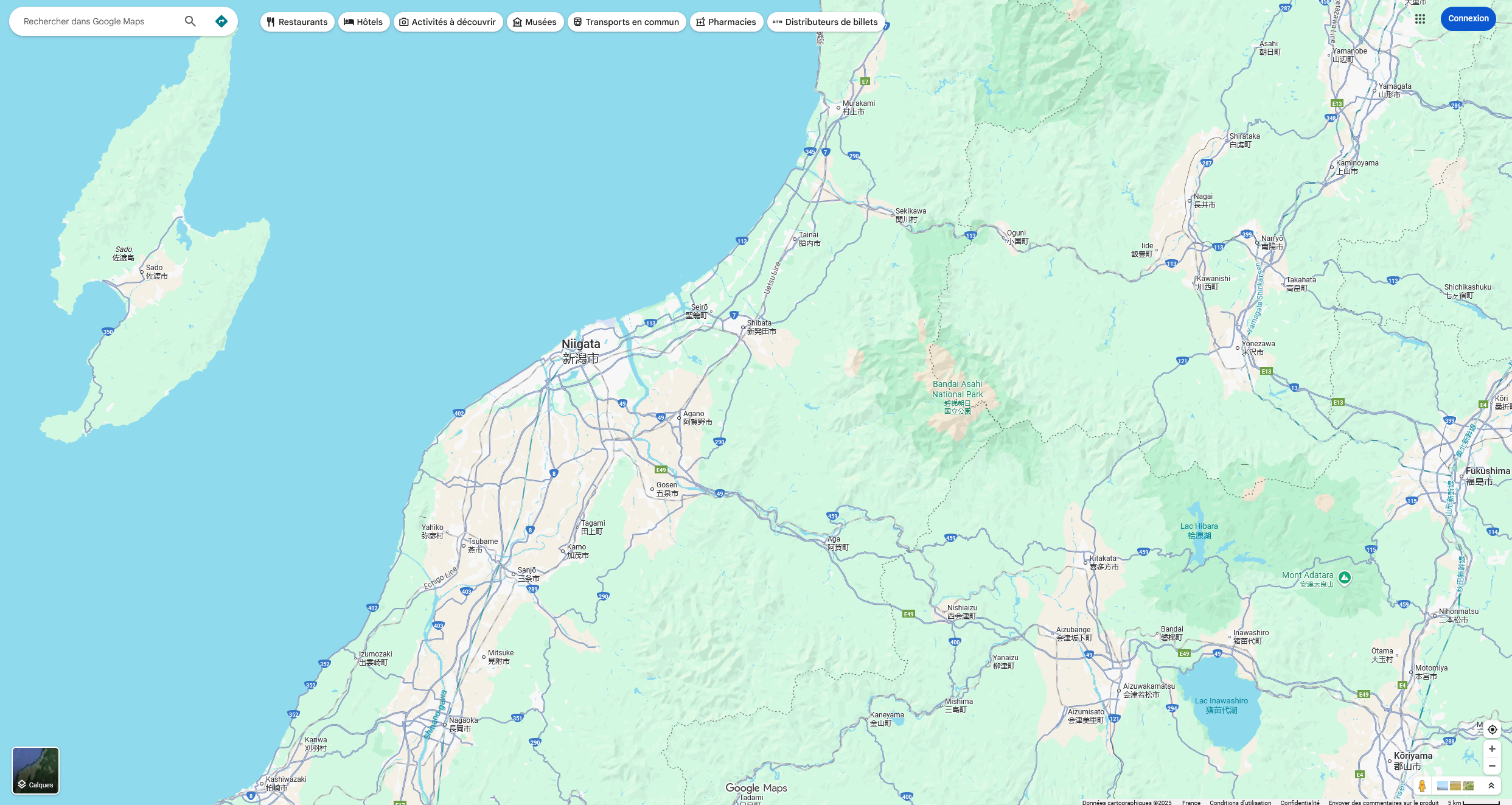

En recherchant via Google Maps cette île et ce lac au niveau du Japon, nous pouvons conclure que le voyage se fait du Sud vers le Nord du Japon.

Montrer la capture

Cette trajectoire est cohérente au regard de la base de données précédemment analysée : une des entrées indique le SSID du réseau WiFi de la ville de Hirosaki située au Nord du Japon dans la préfecture d’Aomori.